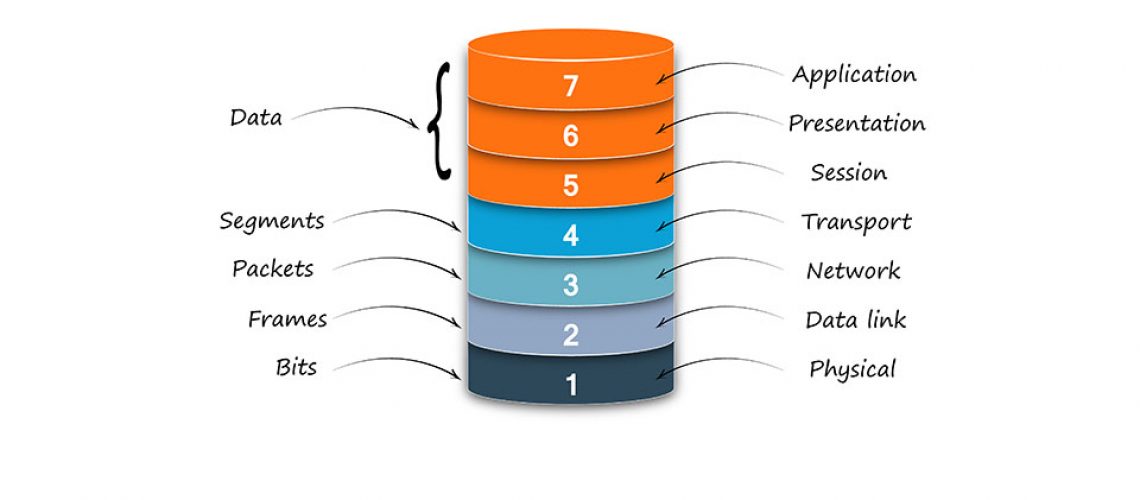

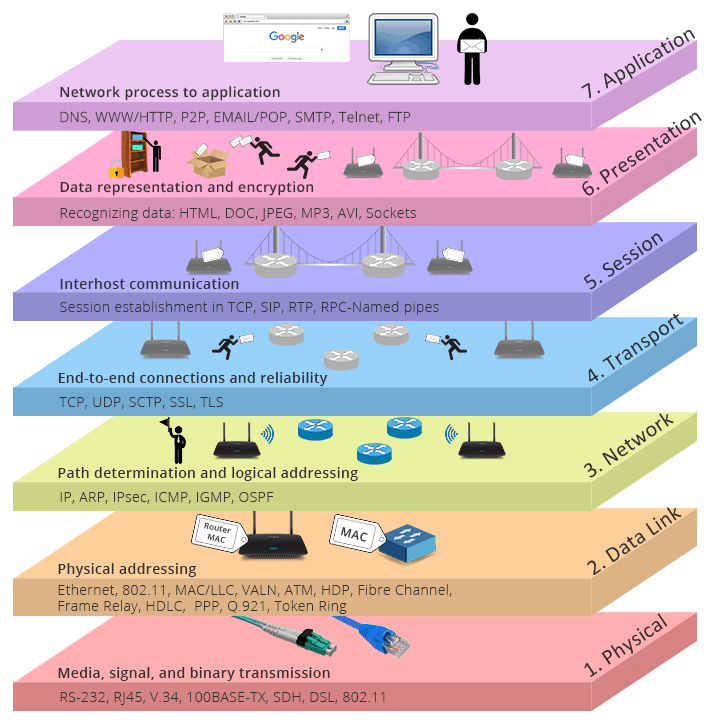

Das Open Systems Interconnection (OSI) Modell ist ein konzeptuelles Rahmenwerk, das den Aufbau von Netzwerkprotokollen in sieben abstrakte Schichten unterteilt. Jede Schicht ist für eine bestimmte Funktion verantwortlich und kommuniziert mit den darüber und darunter liegenden Schichten. In diesem Beitrag werden verschiedene Angriffe auf die verschiedenen OSI-Layer-Schichten Dargestellt und anhand von praktischen Beispielen erläutert.

Angriffe auf Schicht 1 (Physical Layer)

Die Physical Layer ist die unterste Schicht des OSI-Modells und ist für die Übertragung von Bits über ein Medium verantwortlich.

Angriffe auf dieser Schicht umfassen:

- Kabelschnitt Ein Angreifer kann die Kommunikation physisch unterbrechen, indem er Kabel durchtrennt oder Steckverbindungen löst.

- Störsender Ein Störsender kann elektromagnetische Signale aussenden, um Funkfrequenzen zu stören und somit die Kommunikation zu unterbrechen.

Angriffe auf Schicht 2 (Data Link Layer)

Die Data Link Layer ist für die Kommunikation zwischen benachbarten Netzwerkknoten zuständig.

Angriffe auf dieser Schicht umfassen:

- MAC-Adressenspoofing Ein Angreifer kann die MAC-Adresse einer legitimen Netzwerkhardware imitieren, um sich unbefugten Zugang zu verschaffen oder den Datenverkehr abzufangen.

- ARP-Spoofing Ein Angreifer kann gefälschte ARP-Nachrichten senden, um den Datenverkehr zwischen zwei Hosts im Netzwerk umzuleiten und abzufangen.

Angriffe auf Schicht 3 (Network Layer)

Die Network Layer ist für die Vermittlung von Paketen zwischen verschiedenen Netzwerken zuständig.

Angriffe auf dieser Schicht umfassen:

- IP-Spoofing Ein Angreifer kann gefälschte IP-Pakete erstellen, um sich als legitimer Absender auszugeben und den Datenverkehr abzufangen oder zu manipulieren.

- ICMP-Flut Ein Angreifer kann eine große Anzahl von ICMP-Paketen an ein Ziel senden, um dessen Ressourcen zu überlasten und somit einen Denial-of-Service-Angriff (DoS) durchzuführen.

Angriffe auf Schicht 4 (Transport Layer)

Die Transport Layer ist für die Gewährleistung einer zuverlässigen Datenübertragung zwischen Hosts zuständig.

Angriffe auf dieser Schicht umfassen:

- SYN-Flut Ein Angreifer kann eine große Anzahl von SYN-Paketen an ein Ziel senden, um dessen Verbindungsressourcen zu erschöpfen und einen DoS-Angriff durchzuführen.

- Session Hijacking Ein Angreifer kann eine bestehende TCP-Session übernehmen, indem er die Sequenz- und Bestätigungsnummern der Kommunikationspartner vorhersagt oder abfängt.

Angriffe auf Schicht 5-7 (Session, Presentation und Application Layer)

Die oberen Schichten des OSI-Modells sind für die Verwaltung von Sitzungen, die Darstellung von Daten und die Bereitstellung von Anwendungen zuständig.

Angriffe auf diesen Schichten umfassen:

- Man-in-the-Middle-Angriff (MitM) Ein Angreifer kann sich zwischen zwei Kommunikationspartner einschleusen und den Datenverkehr abhören oder manipulieren, ohne dass die Opfer davon Kenntnis nehmen.

- Cross-Site Scripting (XSS) Ein Angreifer kann schädlichen Code in eine vertrauenswürdige Webseite einfügen, um Benutzerdaten abzufangen oder zu manipulieren, wenn der Benutzer die Webseite besucht.

- SQL-Injection Ein Angreifer kann bösartige SQL-Anweisungen in Eingabefelder einer Webanwendung einschleusen, um auf sensible Daten zuzugreifen oder die Datenbank zu manipulieren.

Das OSI-Modell hilft dabei, die verschiedenen Aspekte von Netzwerkkommunikation zu verstehen und potenzielle Angriffe auf unterschiedlichen Schichten zu identifizieren.

Die Kenntnis der verschiedenen Angriffstechniken und ihrer Auswirkungen auf die jeweiligen Schichten des OSI-Modells ermöglicht es Netzwerkadministratoren, effektive Sicherheitsmaßnahmen zu ergreifen und die Integrität ihrer Netzwerke zu schützen.

Empfehlungen für die Netzwerksicherheit umfassen die Implementierung von Verschlüsselungsprotokollen, Zugriffskontrollmechanismen, regelmäßigen Sicherheitsüberprüfungen und Schulungen für Mitarbeiter, um das Risiko von Angriffen auf die verschiedenen OSI-Layer-Schichten zu minimieren.